Ik kan me nog goed herinneren dat we in de jaren negentig stevig inzetten op Bèta vakken. Met de toenemende automatisering hadden we veel technisch opgeleide mensen nodig. Maar tegenwoordig kiezen leerlingen in het voortgezet onderwijs massaal voor alfavakken. Als één van de oorzaken wordt het vroege keuzemoment genoemd door universitair docent Hanke Korpershoek. Slechts 3% van de meisjes kiest voor een Natuur en Techniek profiel, aldus Korpershoek. Béta vakken zijn uit. Er komt juist een hele Alfageneratie aan.

Zou deze keuze voor alfavakken ook deels bepaald kunnen worden de ontwikkelingen op internet? Het wereldwijde web is in de afgelopen tien jaar sociaal geworden. Websites als Hyves, Facebook en LinkedIn worden sociale netwerk sites genoemd en hebben miljoenen leden. Dit type websites noemen we sinds 2001 Web 2.0. Ook op het internet vinden we dat het weer wat socialer worden, de knuffelbaarheid mag weer terug in de maatschappij en op het net. Om te kunnen overleven in deze samenleving en op het internet moeten wij én onze kinderen juist meer aandacht geven aan onze sociale vaardigheden.

In de samenleving lijkt er minder ruimte voor béta te zijn, maar op het internet is het gemeengoed geworden. Een groot deel van alle nieuwe web 2.0 toepassingen zit nog in bèta. Dat wil zeggen: De toepassingen zijn nog niet klaar. Er kunnen bugs in zitten, we zijn nog aan het expirimenteren met nieuwe functionaliteit enzovoorts. Het kan ook betekenen: Het is nog niet helemaal veilig, maar dat nemen we op de koop toe.

In onze drang naar nieuwe mogelijkheden proberen we steeds sneller iets nieuws uit. Overal en nergens laat je weer wat van je gegevens achter. We migreren van de ene site naar de andere site op zoek naar nieuwe functionaliteit en overal schrijven we ons in en vullen ons profiel met prive informatie.

Nu lijkt dit allemaal nog vrij onschuldig, maar hoe langer hoe meer systemen worden aan elkaar gekoppeld. Google Streetview werkt aan het ‘inlezen’ van huisnummers, gezichtsherkennings-software wordt steeds beter en steeds toegankelijker en het wordt ook steeds makkelijker om financiële gegevens van mensen op te vragen. Energiemaatschappijen en waterbedrijven koppelen hun netwerken aan het internet en ga zo maar door.

Een blik in de portomonnee

Neem bijvoorbeeld de website www.kadasterdata.nl Niets moeilijks aan. Je vult de postcode en het huisnummer in en je ziet de hoogte van de hypotheek die op dat huis ligt. Voor de koper is dat best handig. Hoe meer overwaarde er in zit, hoe scherper je waarschijnlijk kunt onderhandelen. Je weet dan tot hoe ver de verkoper kan zakken.

Maar wacht even.

Wilt u wel dat ik weet hoeveel hypotheek u heeft? Als ik kan constateren dat uw hypotheek te hoog is voor het salaris dat u verdiend? Ik kan tenslotte op LinkedIn zien welke functie u uitoefent en ik kan daar een salaris indicatie aan koppelen. U moet dus wel ergens zwart iets bijverdienen om dit te kunnen betalen. Wordt u daarmee niet chantabel?

De wetten van Beckstrom

Er worden steeds meer informatiebronnen aan elkaar gekoppeld. Of het nu gaat om het Elektronisch Patiënten Dossier (EPD), de Basisregistraties, of alle sites waarop u direct met uw Facebook account kunt inloggen. En hoe meer systemen we aan elkaar koppelen, hoe eenvoudiger het wordt om uw hele hebben en houden in kaart te brengen en er met uw identiteit vandoor te gaan.

De wetten van voormalig National Cyber Security Agency directeur Beckstrom zijn hierop van toepassing:

- Netwerken worden meer en meer gekoppeld

- Alles is te hacken

- Al het volgende volgt uit het voorgaande

Laat u wet 1 en 2 nog even op u inwerken en vult u dan zelf wet 3 in.

Welke impact heeft dit op u?

Simpel toch?

Alles is te hacken. En het wordt ook steeds gemakkelijker. Door steeds meer informatiebronnen te koppelen heeft de hacker steeds meer informatie die hij kan gebruiken. Er is dan ook een enorme toename te zien in het aantal identiteitsdiefstallen.

Ondertussen willen wij als consument steeds makkelijker onze zaakjes regelen. We willen onze auto kunnen bedienen met de iPhone, onze bankzaken mobiel regelen en zoveel mogelijk zaken met de gemeente en de overheid digitaal afhandelen. Omdat het kan.

In 2002 publiceerde Howard F Lipson een studie naar cybercriminaliteit.

(Bron Howard F. Lipson, Tracking and Tracing Cyber-Attacks: Technical Challenges and Global Policy Issues. 2002)

Op dit plaatje laat hij zien dat de cyberaanvallen steeds gecompliceerder worden en de benodigde kennis daarvoor steeds minder is. In het begin van het internet tijdperk werden de PC’s beheerd door rare wezens diep in de kelders van het kantoor: De systeembeheerders, of de Morlocks zoals Neil Stephenson ze noemt naar analogie van de “Time Machine” van Wells in zijn essay “In the Beginning was the Commandline” . Dit waren nog eens echte nerds die in hun slaap machinetaal spraken. Zij zorgden dat u overal bij kon waar u bij mocht komen en geen andere dingen kon doen. Zij bepaalden wat binnen kwam en wat niet. Ook de hackers uit die dagen waren hoog opgeleide heren die heel wat in hun mars hadden. Nu zijn er wereldwijd miljarden onopgeleide systeembeheerders, namelijk wij consumenten, die als beheerders van ons thuisnetwerk zonder enige kennis van zaken de deur wagenwijd openzetten voor de hackers, die tegenwoordig ook niet meer zo slim zijn maar programmaatjes hebben die alles voor hen regelt.

En dit alles was nog voordat web 2.0 goed en wel losbrandde!

Hoewel het concept van dit type beheer natuurlijk vreselijk achterhaald is, is de trend zorgelijk: Het gebruiksgemak van computers is zo verbeterd dat wij inderdaad niet meer alles hoeven te weten om ons eigen systeem te runnen en er mee te doen wat we maar willen. Omdat het kan.

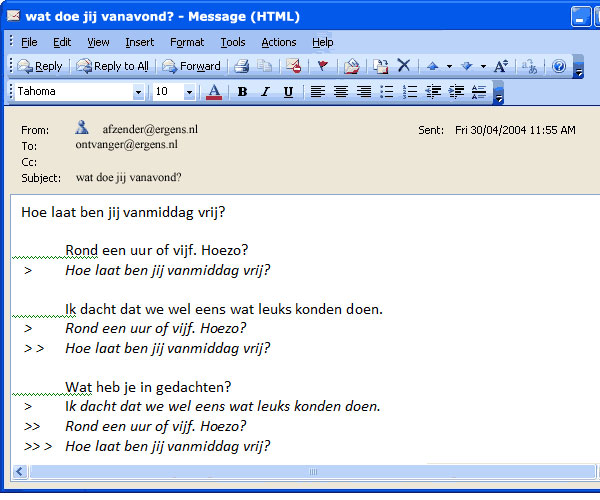

Web 2.0

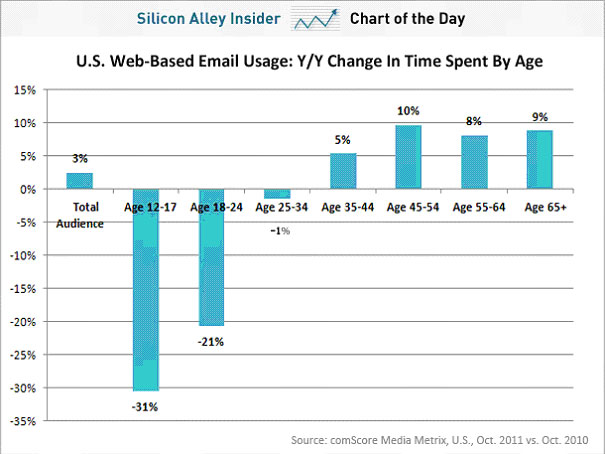

Sinds 2001 leven we in de wereld van Web 2.0 en zijn sociale netwerksites als paddestoelen uit de grond gerezen. Wij delen met z’n allen miljoenen foto’s per dag en al onze wedervaringen op Facebook –en in afnemende mate Hyves. Al deze data is eenvoudig bij elkaar te sprokkelen door de juiste tools te gebruiken. Met alles wat we zelf delen is er meer informatie bij elkaar te sprokkelen op Sociale Netwerk sites dan wat er van feitelijk van ons in bijvoorbeeld de Gemeentelijke Basis Administratie staat en de kwaadwillende hacker kan op basis van deze –door u zelf gepubliceerde –gegevens vrij makkelijk uw wachtwoorden achterhalen en uw email misbruiken. Het is schrikbarend hoeveel mensen nog een of andere vorm van hun geboortedatum of huwelijksdatum als wachtwoord gebruiken, of die van de kinderen.

Internet Security.

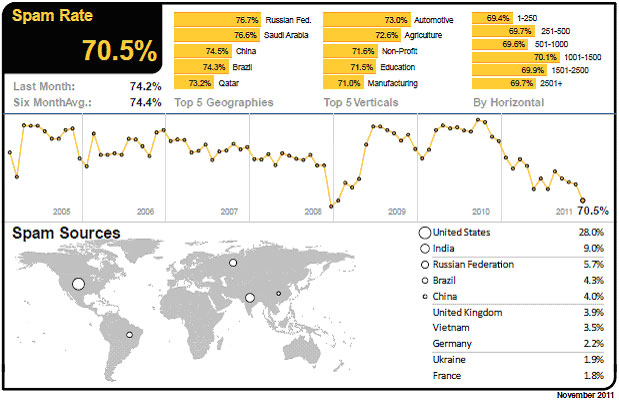

En het gaat mis. Sterker nog, het gaat steeds vaker mis omdat het internet zelf geen enkel afweer mechanisme heeft tegen kwaadaardig gebruik. In de jaren 80 is het internet opgezet als samenwerkingsplatform tussen academici, een kleine community van mensen die elkaar kenden en vertrouwden. Er was geen noodzaak om in de architectuur met kwaadwillende gebruikers rekening te houden, zo blijkt ook uit de studie van Lipson.

Internet Security is dan een illusie. Het bestaat gewoon niet. Alle maatregelen die we nemen om onze websites te beveiligen zijn tot op zekere hoogte cosmetisch op basis van Beckstrom’s Wet nummer 2: Alles is te hacken. En ook bijna alles wordt gehackt, ook omdat het gewoon kan.

Rat Race

In 2011 zijn we de illusie van veiligheid door Certificaten kwijtgeraakt na de val van DigiNotar. Nu komt de val van SSL encryptie. Ook SSL is tegenwoordig vrij eenvoudig te kraken. De oplossing is vrij eenvoudig: Van 64 bits encryptie stappen we over naar 128 bits encryptie. Bedrijven geven miljoenen Euro’s uit aan grotere processorcapaciteit om dit te kunnen ondersteunen, maar over een paar maanden zit die rekenkracht in een laptop van 1.200 Euro en loopt de eerste de beste huis-, tuin- en keukenhacker er mee de winkel uit en kunnen we opnieuw beginnen. Veranderingen in Security gaan ziet over ‘zwaarder’,’beter’, ‘sneller’ maar vooral over ‘anders’, zoniet, dan maken we ons zelf alleen maar gek en doen we aan kapitaalsvernietiging.

Web 2.0 in Beta.

In het afgelopen decennium hebben we op het web 2.0 honderden sites gezien die uit béta tevoorschijn zijn gekomen. Facebook, Twitter, LinkedIn, ze zijn allemaal mainstream ‘commodities’ geworden. Na tien jaar is web 2.0 een groot succes te noemen.

De grap dat Web 2.0 helemaal niet bestaat is al minstens even oud. Er is geen nieuwe versie van het internet gekomen, het oude is niet offline gehaald. En toch is het geen grap. De infrastructuur is nog steeds dezelfde als die in 1980, zonder de broodnodigde security maatregelen omdat het ontworpen is voor een veilige, academische wereld waarin men elkaar vertrouwd.

Michael Sutton van beveiligingsbedrijf ZScaler Research voorspeld dat hackers zich in 2012 meer op hardware dan op software zullen richten waarbij hij opmerkt dat Hardware bedrijven zeker 10 jaar achter lopen op security gebied ten opzichte van de software industrie.

Open Data

Vanuit de Europese Commissie, De Nederlandse Overheid en de lokale overheden wordt er vol ingezet op Open Data: Gemeenten en overheden moeten hun informatie beschikbaar stellen voor andere partijen. Op deze wijze kan miljarden bespaard worden. Volgens het EPSI Platform zelfs 27 Miljard. Maar om welke informatie gaat het dan? De plek van de lantaarnpalen in uw gemeente, de WOZ waarde van uw woning (zoals in het eerder genoemde voorbeeld van Kadasterdata), demografische gegevens, kwaliteitsmetingen enzovoorts. Dit alles gelukkig wel onder bepaalde voorwaarden. Welke informatie wel en niet? Blijkbaar de informatie uit het basisregister kadaster wel. Gaat de informatie uit het Handelsregister ook openbaar worden?

Voor de kerst werd duidelijk dat de Amerikaanse kamer van koophandel gekraakt is waardoor de (vermoedelijk Chinese) aanvallers toegang hadden tot gegevens van miljoenen klanten. Hoe erg is dit? Wat kan een kwaadwillende hacker met deze data? Heel veel. Als de hackers weten wie bij de grote bedrijven tekenbevoegd is, en tot welk bedrag en ze kunnen de identiteit van deze mensen stelen, dan kunnen zij uit hun naam contracten afsluiten en het geld wegsluizen.

Een nieuw internet.

De beveiligingsrisico’s komen we op alle niveaus tegen. Op software gebied worden de nodige maatregelen genomen. In het totaal zal dit onvoldoende zijn. Als we op deze manier doorgaan gaat de kant het schip keren en zal het internet ophouden te bestaan omdat de risico’s voor onze maatschappij, zowel op privacy als economisch gebied te groot worden.

Met name door software leveranciers wordt er veel geïnvesteerd in het beveiligen van systemen. Bij de inrichting van de bedrijfsnetwerken wordt er ook steeds beter nagedacht over de beveiliging. Ook overheden nemen daarin hun verantwoordelijkheid aan de hand van richtlijnen als NORA en GEMMA. Op 19 december publiceerde IBM een top 5 van de trends die ze voor de komende jaren zien. Eén daarvan is dat we in 2017 geen wachtwoorden meer nodig zullen hebben maar alles op basis van biometrische authenticatie zal geregeld worden. Hiermee wordt een groot beveiligingsrisico weggenomen: Onze eigen luiheid om goede wachtwoorden te kiezen.

We zien de aandacht voor beveiliging groeien op alle niveaus: Hardwarematig, softwarematig maar ook op gebruikersniveau. Ik ben bang dat dit echter niet voldoende is. Het blijven variaties op een thema. Het wordt zwaarder, robuuster, maar niet anders. De verdere koppeling van systemen gaat door en de manier waarop informatie uitgewisseld wordt, de communicatie protocollen, blijft hetzelfde.

Door biometrische toegangscontrole mogen we dan misschien tegen onze eigen luiheid in bescherming genomen worden, maar hoe meer DNA banken gekoppeld worden op de huidige infrastructuur met de huidige communicatieprotocollen hoe eenvoudiger het voor de hacker wordt om ook over deze informatie te beschikken.

Doorgaan op dezelfde weg, meer maatregelen en zwaardere encryptie is niet het antwoord op het beveiligingsvraagstuk maar uitstel van executie. Het moet vooral anders. Pas dan hebben we echt web 2.0.

En nu verder

Moeten we nu ons massaal terugtrekken van internet? Moeten we Open Data wel willen? Moeten Security Officers overal op de rem trappen? Nee, dat kunnen we niet maken. We gaan verder, niet omdat het kan, maar omdat we er over nagedacht hebben. Bewust keuzes maken in wat we wel en niet kunnen delen.